El phishing por SMS puede no parecer una gran amenaza. La gente podría pensar que, después de todo, ¿quién todavía usa SMS hoy en día? Sin embargo, en realidad, los SMS siguen siendo un canal vital de comunicación para muchas empresas e incluso algunas instituciones. Los delincuentes a menudo intentan difundir sus campañas fraudulentas utilizando SMS y mensajes relevantes para nuestros tiempos.

Scam Alert, una de las muchas funciones disponibles en Bitdefender Mobile Security para Android, notifica a los usuarios cuando reciben un mensaje que contiene enlaces sospechosos que podrían intentar robar datos financieros, credenciales y otra información confidencial.

Todos los productos multiplataforma incluidos en Bitdefender Total Security se benefician de las detecciones de Scam Alert, ya que la información se difunde rápidamente a toda la base de usuarios tan pronto como una única URL se identifica como peligrosa.

Los delincuentes adaptan sus mensajes a la región a la que se dirigen. En algunos países, pueden intentar engañar a la gente para que piense que el mensaje está relacionado con los precios de la energía. En otros, pueden escribir sobre el seguimiento de paquetes o enviar a los usuarios a sitios web que alojan malware. Los mensajes que utilizan los delincuentes en cada campaña cambian según el interés del público. Por ejemplo, a medida que nos acercamos a la temporada navideña, espere una gran cantidad de mensajes SMS que advierten sobre paquetes perdidos.

Los delincuentes construyen sus campañas sabiendo que cualquier enlace que proporcionen tiene una alta probabilidad de ser detectado, por lo que cambian la redacción del mensaje y los enlaces en un intento de permanecer en el anonimato. Bitdefender ha estado trabajando en una tecnología de investigación de seguridad que puede identificar y agrupar mensajes que aparentemente no tienen nada que ver entre sí pero que, de hecho, son parte de la misma campaña de los mismos operadores.

Esta tecnología es fundamental cuando los delincuentes utilizan el panorama sociopolítico para elaborar mensajes, aprovechando la crisis energética y engañando a las personas para que hagan clic en enlaces maliciosos.

Atacantes que se aprovechan del estado social y político actual

Examinamos de cerca todas las principales campañas de phishing por SMS de los últimos 30 días en todo el mundo que nuestra telemetría Scam Alert atrapó en su red, incluso en las primeras semanas de noviembre. La telemetría contiene todo, desde sustos de facturas de energía hasta paquetes perdidos y todo lo demás.

Un tema común que notará son las URL utilizadas en los ataques. La mayoría de ellos tienen palabras que suenan legítimas en la dirección del enlace para engañar a las personas haciéndoles creer que están accediendo a un dominio oficial cuando, de hecho, están controlados por atacantes que solo quieren robar información. Muchos de los dominios que se muestran en esta investigación ya no funcionan, pero todos los días aparecen nuevos, por lo que es esencial encontrarlos y agruparlos lo más rápido posible.

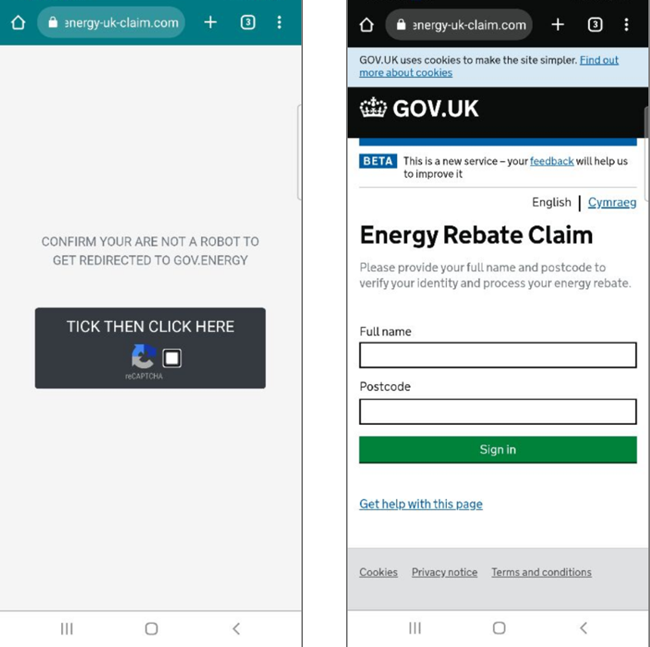

Suplantación de identidad en las facturas de energía del Reino Unido

En el Reino Unido, la estafa más frecuente se centra en las preocupaciones de las personas sobre las facturas de electricidad. El gobierno ya ha emitido advertencias , pero las estafas siguen propagándose. Los delincuentes usan la información precisa de que el gobierno del Reino Unido ofrece una subvención de £ 400 en algunas situaciones, pero pervierten el mensaje para que se ajuste a su campaña de phishing.

Ejemplos de URL:

- hxxps://my-support-scheme.com

- hxxps://mysupport-scheme.com

- hxxps://my-energy-application.com

- hxxps://energy.support-rebate.com

- globaldirected.com

- serviciorecargado.com

- hxxps://enterpriseglobaluk.com

- hxxps://support-scheme-help.com

- hxxps://reduceduk.com

- hxxps://gov-energy-uk.live-rebate.in

- hxxps://gov-energy-uk.claim-rebate.in

- hxxps://energyukgov-scheme-rebate.com

- hxxps://energy-bill-discount.com

- hxxps://energy-online-db21.com

- hxxps://gov-energy-gb.live-rebate.in

- hxxps://energybills-support.com

- myapply-bill-support.com

- hxxps://myenergy-support-id.com

- hxxps://personal-rebate-uk.web.app

- hxxps://rebate-energía-gov.web.app

- hxxps://gov-uk-bills.web.app

- hxxps://bill-rebate-uk.web.app

- hxxps://rebate.energy-uk-claim.com

Alemania:

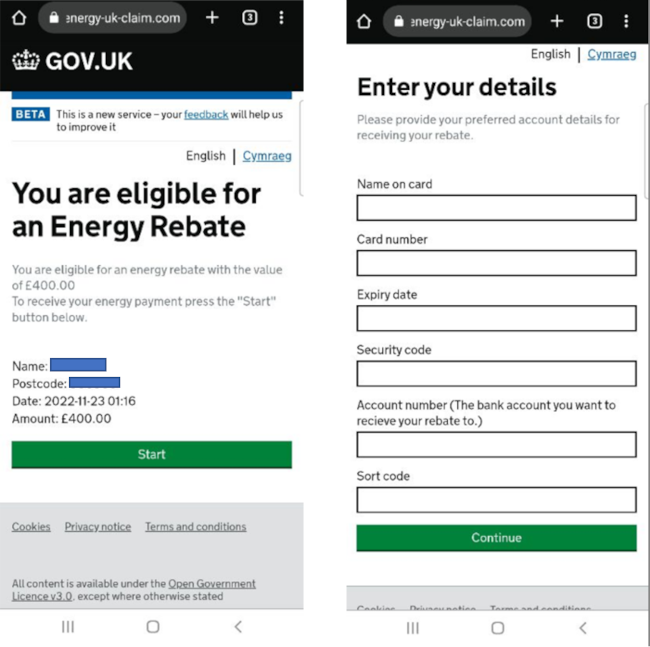

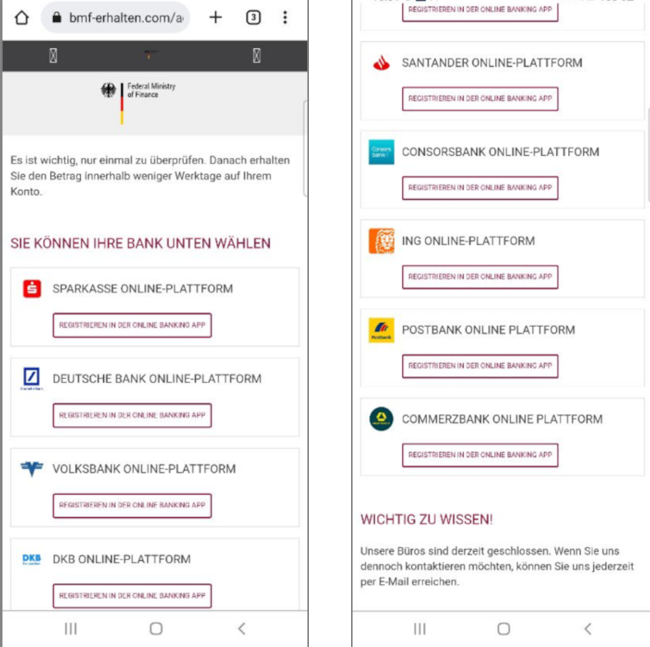

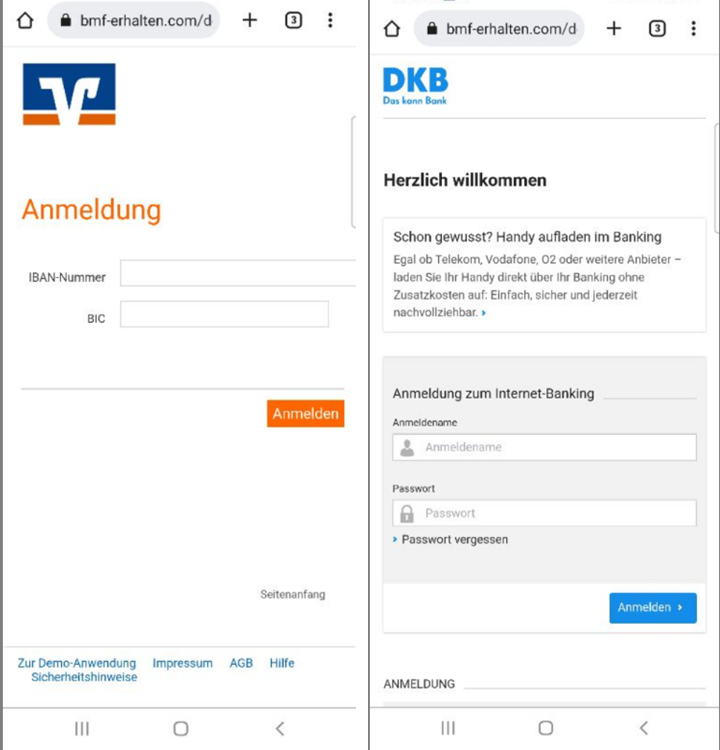

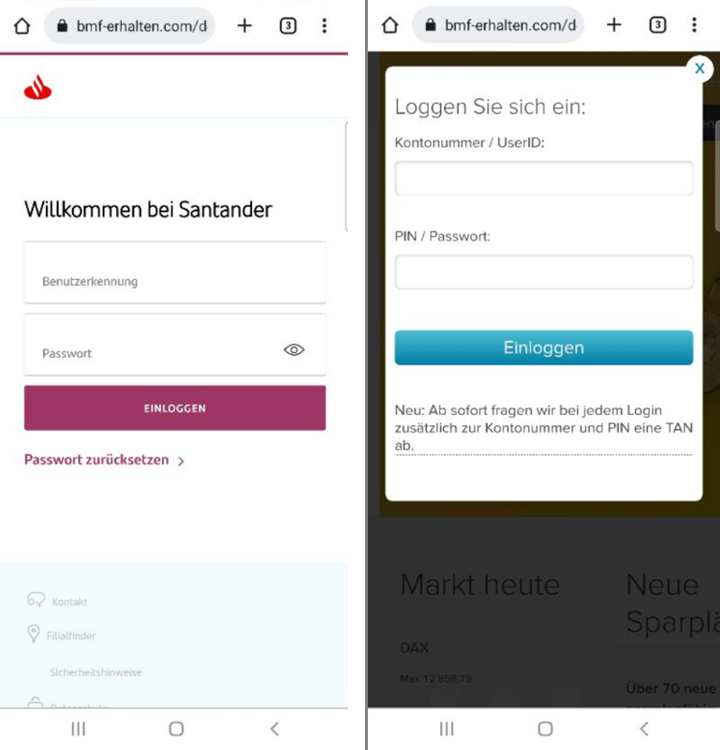

Esta campaña de phishing en Alemania también se enfoca en las facturas de energía, pero está diseñada para los alemanes, con estafadores que intentan hacerse pasar por el Ministerio Federal de Finanzas. Los mensajes dicen que el usuario recibirá una suma de dinero o un reembolso relacionado con su factura de energía si hace clic en el enlace. Cuando se abren, los enlaces redirigen a un sitio web falso que pretende ser el Ministerio Federal de Finanzas. Allí, se les pide a los usuarios que ingresen los datos de su cuenta bancaria para recibir el dinero. Los funcionarios han advertido que tales pagos no existen y que los usuarios no deben dar sus datos.

Cuando se abre el sitio web, el usuario debe confirmar que no es un robot y enviar un captcha.

Luego, el usuario ingresa al sitio web y ve el logotipo del Ministerio Federal de Finanzas, junto con una lista de bancos. A partir de ahí, se solicita al usuario que inicie sesión en su cuenta bancaria para recibir el pago.

Si el usuario hace clic en un banco, se abre una página de phishing que imita las páginas de inicio de sesión del banco real. Aunque los formularios de inicio de sesión se parecen a los oficiales, la barra de direcciones muestra que todavía estamos en el primer sitio, que imita al Ministerio Federal de Finanzas, y no en el bancario.

Ejemplos de URL:

• hxxps://bmf-unterschreiben.com

• bmf-ruckerstattung.com

• hxxps://de-zufugen.biz

• hxxps://bmf-ruckerstattung.info

• hxxps://de-einnahmen.biz

• hxxps://entschadigun-bmf.com

• hxxps://bmf-online-bewerbung.link

• hxxps://erstatungsantrag-bmf.online

• hxxps://bmf-erhalten.com

• hxxps://bmf-erinnerung. com

Estafa de seguro médico francés

El malware no es la única amenaza en Francia. Una campaña de phishing activa imita el sitio web de la Seguridad Social y solicita a los usuarios datos personales para recibir un reembolso o renovar su seguro que está por vencer. Las autoridades ya emitieron una advertencia a los usuarios y les dieron ejemplos de mensajes SMS maliciosos.

Ejemplos de URL:

• hxxps://ameliservice[.]net

• urlz[.]fr/jqEZ

• etape-ameli[.]fr

• masante-espace[.]com

• expedición-ameli[.]fr

• cut[.] ly/rBOgP1Y

• cut[.]ly/4NRN2Ze

• ameli-infoservice[.]fr

• espace-sante-publique[.]fr

• hxxps://ameli-maladie[.]info

• hxxps://amelifrance[.] sitio/ameli

• ameli-cpamclient[.]fr

• hxxp://ameli-secure-log[.]com

• hxxps://fr-droits-ameli[.]com

• cut[.]ly/iBnc6Fj

• hxxps: //serviceameli[.]info

• hxxps://renouvellementcartevital[.]fr

• hxxps://amelisante[.]org

• hxxp://assurance-client[.]info

• hxxps://ma-cartevitalerenouvellement[.] es

• asistencia-mon-compte.awxcrt[.]com

• hxxps://amelifrance[.]info/ameli[.]php

• hxxp://secu-ameli[.]app

• vitalerenouvellementgv[.]com

• ass-vitale -gv[.]com

• ligne-ameli[.]com

• hxxp://moncompte-sante[.]info

• hxxps://renouvellement-en-ligne[.]fr

• hxxps://assurance-renouvellement-carte [.]fr/login[.]php

• cpam-recouvrement-vital[.]info

• hxxp://assurer-ameli[.]com

• hxxps://ameli[.]fr-renouvellements[.]com

• hxxp ://acces-carte-vital[.]info

• redirectionclientsvitale[.]com

• ameli-renouv-espace[.]fr

• hxxp://assures-ameli[.]app

• insurance-maladies-gouv[.]com

• rubrique-clientsvitale[.]com

• sante-carte[.]com

• amelicartevitale2022[.]com

• hxxps://ameli-maladie[.]eu

• hxxps://renouv-assurance-maladie[.]fr

• espaceclient-ameli[.]fr

• servicio -información-cliente[.]com

• hxxps://renouvellements-carte[.]fr

Reino Unido Covid SMS

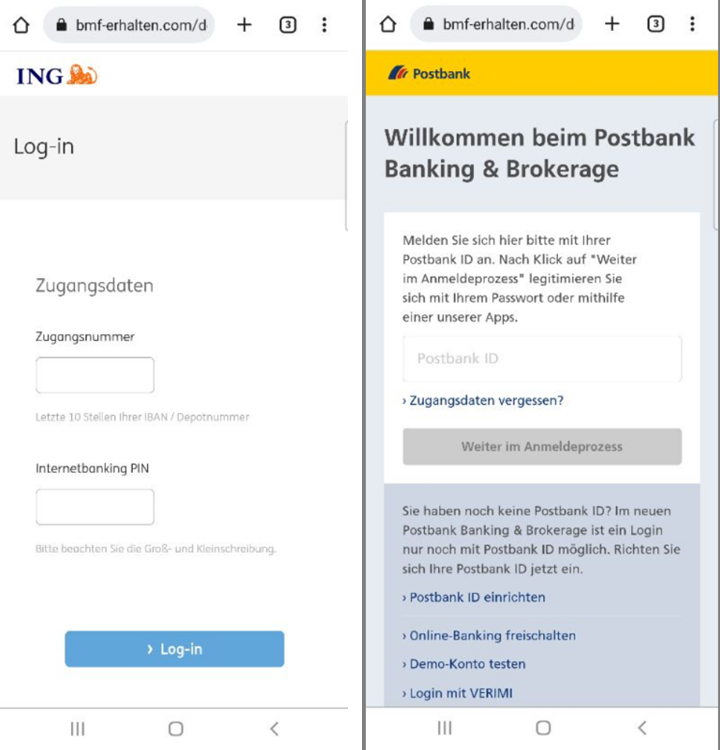

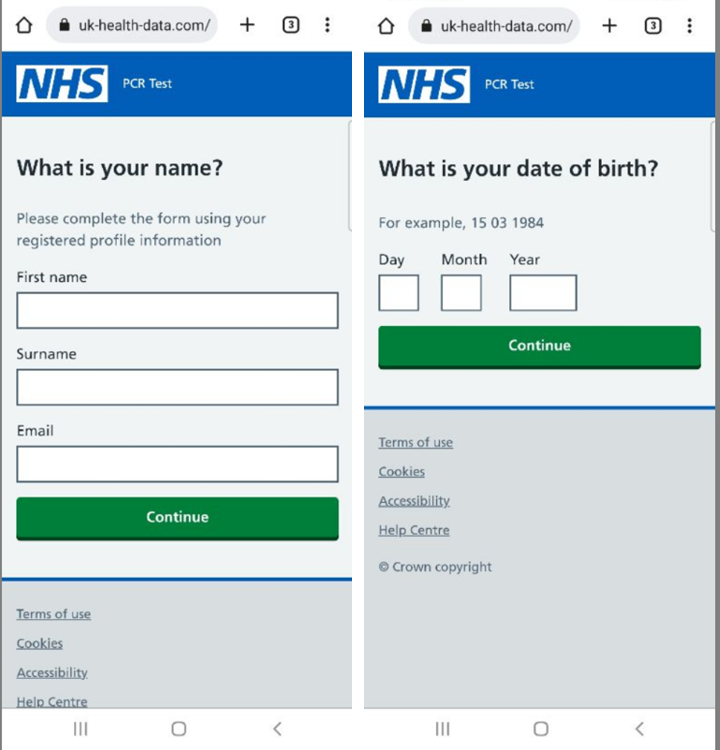

A pesar del reducido interés en las noticias relacionadas con el Covid, los estafadores continúan usando la pandemia en intentos de phishing. Se engaña a los usuarios haciéndoles creer que recibirán un kit de prueba de Covid-19 gratis si solo pagan una pequeña cantidad por la entrega o se les dice que han estado en contacto con una persona infectada y pueden hacerse una prueba gratis. El sitio web real es nhs.uk , mientras que los enlaces en los mensajes SMS conducen a páginas similares. El NHS ha emitido advertencias en su página de Twitter sobre estas estafas en curso.

Ejemplos de URL:

• hxxps://uk-health-data[.]com

• hxxps://national-health-service[.]com

• hxxps://testkit-requestuk[.]com

• hxxps://nhs- pcrtestkit-orders[.]com

Estafa de certificado de contaminación del aire de Francia

Una pegatina Crit'Air (certificado de calidad del aire) es obligatoria cuando se conduce a través de zonas de bajas emisiones en Francia. Se puede engañar a los conductores para que proporcionen sus datos a sitios web fraudulentos a través de enlaces recibidos por SMS si no prestan atención. El sitio web oficial dice: "Puede estar seguro de que está en el sitio oficial si se muestra el logotipo del ministerio y la dirección del sitio termina en .gouv[.]fr".

Ejemplos de URL:

• hxxps://critair-france[.]org

• hxxps://critair-commande[.]org

• hxxps://critair-france[.]com

• hxxps://gouv-service-air[ .]fr

• hxxps://gouv-crit-air[.]com

• hxxps://critair-dispositif[.]fr

• critairpourtous[.]com

• critairpourtous[.]info

• hxxps://critair-vignette- auto[.]fr

• hxxp://crit-airattestaion[.]fr

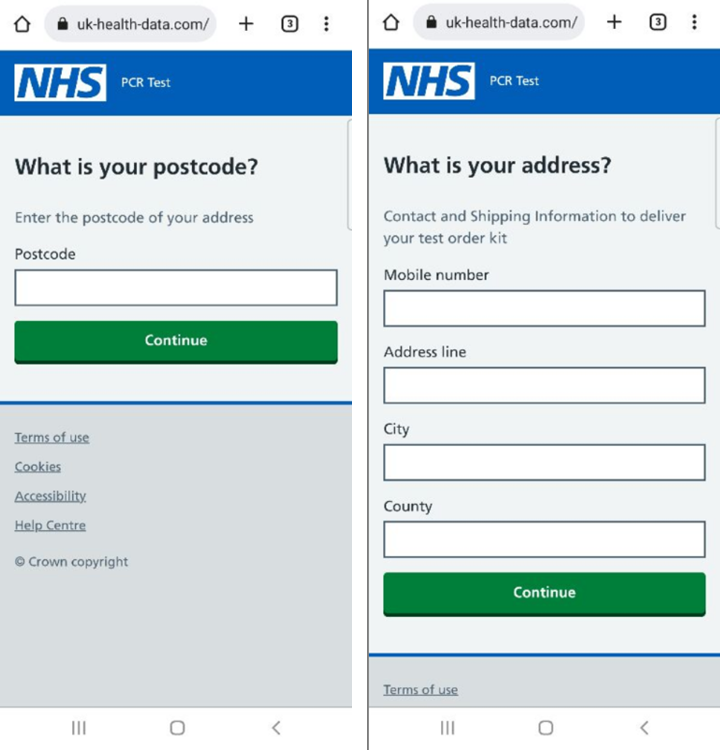

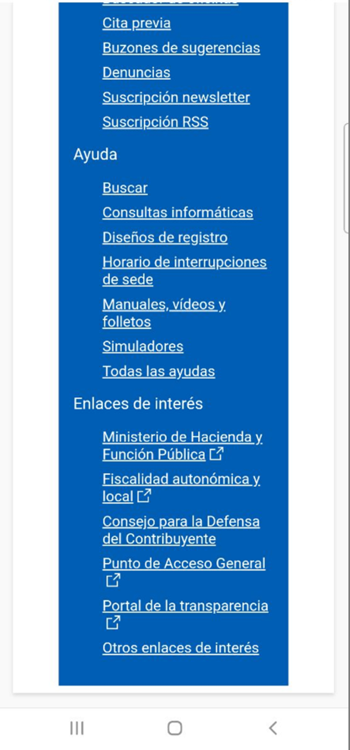

Phishing Agencia Tributaria España

Los usuarios españoles han recibido mensajes de texto, supuestamente de la Agencia Tributaria, que afirman que son elegibles para el reembolso de impuestos. Se ha publicado en su web oficial un listado de los intentos de phishing actuales en los que está involucrada la Agencia Tributaria .

La web de phishing muestra el logo de la Agencia Tributaria e indica que el usuario tiene derecho a una devolución de impuestos de 461€. Los enlaces a continuación en el cuadro azul conducen a la página exacta donde el usuario ingresa sus datos.

Ejemplos de URL:

• hxxps://tributariaagenciaweb.page[.]link/es

• hxxps://agenciaatributaria.page[.]link/es

• hxxps://tributariaagenciaa.page[.]link/es

• cutt[.] ly/3Bpihla

• hxxps://s[.]id/es-tributar

• hxxps://s[.]id/Es-tributar

• hxxps://v[.]ht/es-tributaria

• hxxps:// 3c5[.]com/ndrwj

• hxxps://agenciatributariainfoweb.page[.]link/esp

• hxxps://s[.]id/ES_tributaria

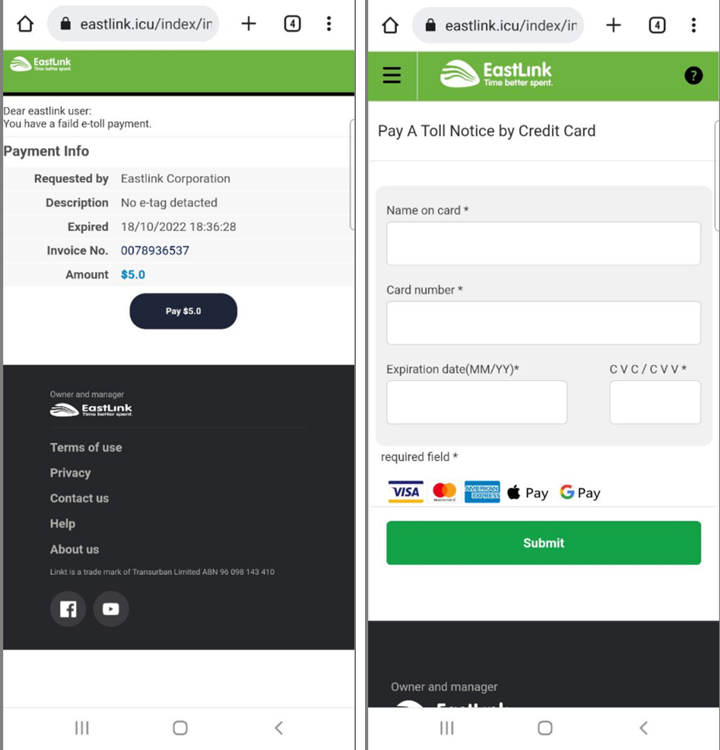

Estafas en las carreteras de peaje australianas

Los conductores en Australia han estado recibiendo mensajes que afirman que no cumplieron con la fecha límite para pagar las tarifas de las carreteras de peaje o que su cuenta ha sido bloqueada. La autoridad de carreteras de peaje ha publicado advertencias de una serie de estafas en curso.

Aunque la página se parece a la oficial, al revisar los enlaces a continuación, podemos ver que no apuntan a ningún lado.

Ejemplos de URL:

• hxxps://au-linktin[.]com

• hxxp://betobes[.]com

• hxxps://shoplinkti[.]com

• hxxps://eastlint-my[.]com

• hxxps: //au.psus[.]enlace

• hxxps://enlaceuserlong[.]enlace

• hxxps://au.tollts[.]enlace

estafas bancarias

Phishing de BNP Paribas en Francia

Ejemplos de URL:

• hxxps://bnpparibas-cle-digitale[.]com/?id=1

• cledigitale-bnp-paribas[.]fr

• service-cledigitale-bnpparibas[.]fr

• hxxps://bnp-support [.]fr

• mon-compte-bnpparibas[.]fr

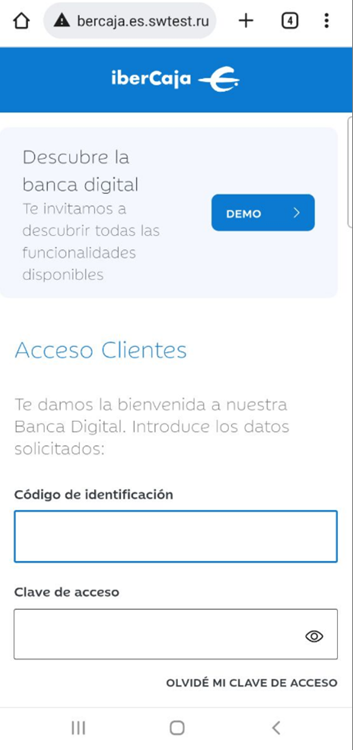

Estafa de bancos españoles

El sitio oficial de BBVA envió una advertencia el año pasado, pero las estafas continúan. Los mensajes se entrelazan con los mensajes oficiales que el banco envía a los clientes, lo que los hace muy difíciles de detectar.

Bancos objeto de esta estafa:

• BBVA

• Imagin

• Kutxa Bank

• Unicaja Banco

• Santander

• Verse

• LaboralKutxa

• Evo Banco

• WiZink

• ING

• GrupaCaja Rural

• iberCaja

Ejemplos de URL:

• hxxp://imagin.incio-es[.]org

• hxxps://inicio.kutxa-app[.]com

• hxxps://unicaja.univia-lnicio[.]com

• hxxps:// santander.logln-clientes[.]co

• hxxps://bbva[.]info-usuario-es[.]com

• hxxps://verse.incios-es[.]org

• hxxps://lkweb.movil- inicio[.]co

• hxxps://santander.firstotp[.]com/clientes/25-oct

• hxxps://seguridad-un.icaja-oniine[.]co

• hxxps://es.bbva-inicio[ .]co

• hxxps://www.evobanco-inicio[.]co

• hxxps://unicaja[.]es-clientes-info[.]com

• hxxps://es.wizink[.]co

• hxxps: //ing.direct-app[.]co

• hxxps://euro.cajarural-app[.]com

• hxxps://es.lbercaja-app[.]com

• hxxps://es.wizink-lnicio[ .]com

• hxxps://unicaja.univia-login[.]co

• hxxps://bbva[.]es-info-usuario[.]com

• hxxps://t[.]co/bW5mtDwGcW

• hxxp://ibercaja [.]es.swtest.ru/18.11

• hxxps://kutxabank[.]es-soporte-net[.]com

Estafas bancarias en Italia

Ejemplos de URL:

• hxxps://revisioneclientionline[.]com

• hxxps://localizza-bper[.]com

• hxxps://controllapper[.]com

• hxxps://s[.]id/VerificaClientBCC

• hxxps: //is[.]gd/ClientiBperAssistenza

• hxxps://is[.]gd/AccediBperOra

• hxxps://assistenzadispositivoconto[.]com

• hxxps://localizza-accessoweb[.]com

• hxxps://portale- restrizione-bper[.]com

• hxxps://cutt[.]ly/BperLogin

Estafa del Banco Real de Canadá

Ejemplos de URL:

• hxxps://rbroyalsalert[.]com

• hxxps://rbroyalalert[.]com

• hxxps://rbroyal-alerts[.]com

• hxxps://rbroyal-alert[.]com

• hxxps: //rbroyalsalerts[.]com

• hxxps://securerbcroyalalerts[.]com

• hxxps://securerbcroyalalert[.]com

• hxxps://rbroyalalert[.]com/@

• hxxps://securerbroyalalerts[.]com

• hxxps://secureroyals[.]com

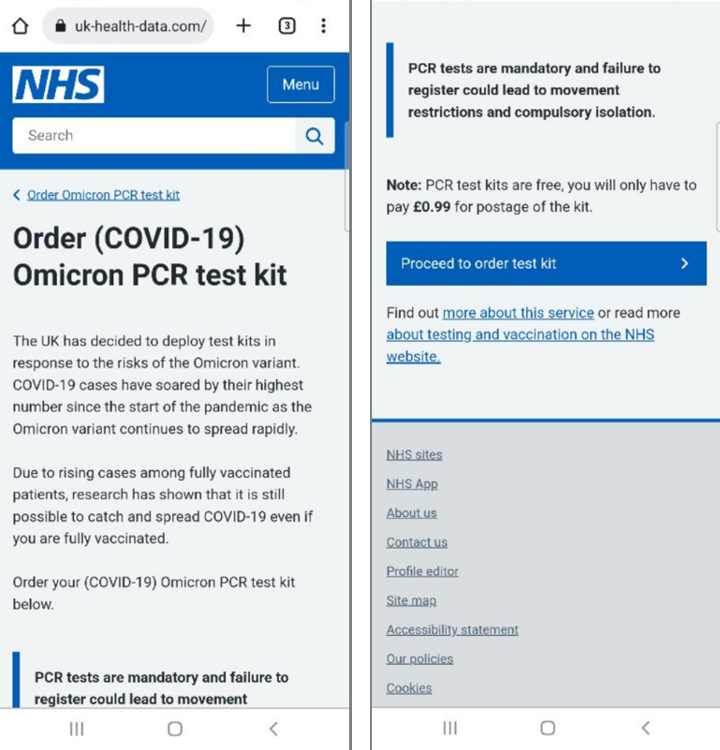

estafas de Alemania

Ejemplos de URL:

• hxxps://meine.bestsing.net

• hxxps://dkb.services/de

• hxxps://postbank.m-eine.de

• hxxps://meine-postbank[.]info

• hxxps: //dkb.services/mein

• hxxps://postbank.de.ihre-de[.]com

Cuentas de usuario bloqueadas

Estafa de Apple Pay en el Reino Unido

Por supuesto, el phishing no es la única amenaza que circula por SMS en el Reino Unido. También son comunes las estafas centradas en las cuentas de Apple Pay, que intentan engañar a los usuarios para que proporcionen su información personal para volver a iniciar sesión.

Ejemplos de URL:

• re-enable-appleid-online[.]com

• applepay-wallet-secure[.]com

• apple-recover-wallet[.]com

• apple-pay-activate[.]com

• restore-appleid- online[.]com

• hxxps://reactivate-my-wallet-id[.]com

• renew-apwallet-id[.]com

Estafa de Amazon en el Reino Unido

Una estafa centrada en cuentas de Amazon desactivadas, donde se engaña a los usuarios para que den información personal para volver a iniciar sesión, es muy similar a la versión de PayPal.

Ejemplos de URL:

• hxxps://review-amazon-account[.]com

• hxxp://verify-my-accounts[.]com

• hxxps://review-amazonaccount[.]com

• hxxps://secure- amazon-account[.]com

• hxxps://amazon-activity-checker[.]com

• hxxp://review-account-amazon[.]com

• hxxp://my-amazon-login-review[.] com

Estafa de reembolso de Netflix en EE. UU.

Los estafadores detrás de los mensajes utilizan el atractivo de un reembolso para atraer a las personas a hacer clic en el enlace al sitio web malicioso, donde podrían ser engañados para ingresar su información personal y financiera. Cualquier información ingresada en el sitio estará disponible para los estafadores. Ejemplo de URL:

Ejemplo de URL:

• reclamar reembolso[.]info

Estafa de Netflix en Francia

Una estafa similar circula en Francia, con delincuentes que intentan persuadir a las víctimas para que vuelvan a ingresar los datos de su tarjeta de crédito bajo la amenaza de desactivar su cuenta de Netflix.

Ejemplos de URL:

• activación-abonnement-netflix[.]com

• hxxps://netflix.portail-connexion[.]com

• hxxps://netflixfacturationsms[.]com

• hxxps://netfiix-aideclient[.]fr

• hxxps://netflix-espaceclient[.]com

• login.nelfiix[.]com

• netflixcompteclient[.]com

• netflixcompteclients[.]com

• hxxp://netflix-forfait[.]fr

• hxxps://netflix[ .]infos-help[.]com

• netfiix-securefrdoc[.]com

• netfiix-help[.]com

• netflix[.]com-connexion[.]com

• netflixinfomation[.]com

• activación-abonnement-netflix[ .]com

• hxxps://netflix.portail-connexion[.]com

• hxxps://netflixfacturationsms[.]com

• hxxps://netfiix-aideclient[.]fr

• hxxps://netflix-espaceclient[.]com

• login.nelfiix[.]com

• netflixcompteclient[.]com

• netflixcompteclients[.]com

• hxxp://netflix-forfait[.]fr

• hxxps://netflix [.]infos-help[.]com

• netfiix-securefrdoc[.]com

• netfiix-help[.]com

• netflix[.]com-connexion[.]com

• netflixinfomation[.]com

• hxxps://changementinfo [.]com

• hxxps://help-compte[.]click

• facturenetflix[.]com

• hxxps://client-facture[.]com

• hxxps://info-fr[.]click

• hxxps:/ /netflix-paiement[.]com

• hxxps://netfiix.reactivation-espaces[.]fr

• hxxps://netfiix[.]espace-activations[.]fr

• hxxps://netfiix.activation-service[. ]fr

• netflix.redirecciones-servicio[.]fr

• miembro-identificador[.]com

• servicios-miembros[.]com

Campañas de seguimiento de paquetes falsos

Roaming Manties apuntando a Francia

Si bien muchas campañas de phishing intentan redirigir a las personas a sitios web falsos que recopilan información privada, los delincuentes a veces redirigen a las personas al malware. En esta campaña, que comenzó en Asia pero llegó a Europa este año, el malware se llama Roaming Manties .

Roaming Manties se observó en Francia en julio de este año y todavía está dirigido a usuarios franceses. El ataque es generalizado, habiendo sido recibido más de 90.000 veces desde septiembre por usuarios con Scam Alert.

A diferencia del Reino Unido y Alemania, la mayoría de los mensajes que contienen estos enlaces mencionan notificaciones o problemas de entrega de paquetes.

Ejemplos de URL:

• hxxp://cdmkn.czpua[.]com

• hxxp://yrqhz.pdtdg[.]com

• hxxp://hiixh.etqph[.]com

• hxxp://rpsqb.xmgtr[.]com

• hxxp ://rocnt.tqhvo[.]com

• hxxp://tusnl.czpua[.]com

• hxxp://mijdx.czpua[.]com

• hxxp://lwsik.etqph[.]com

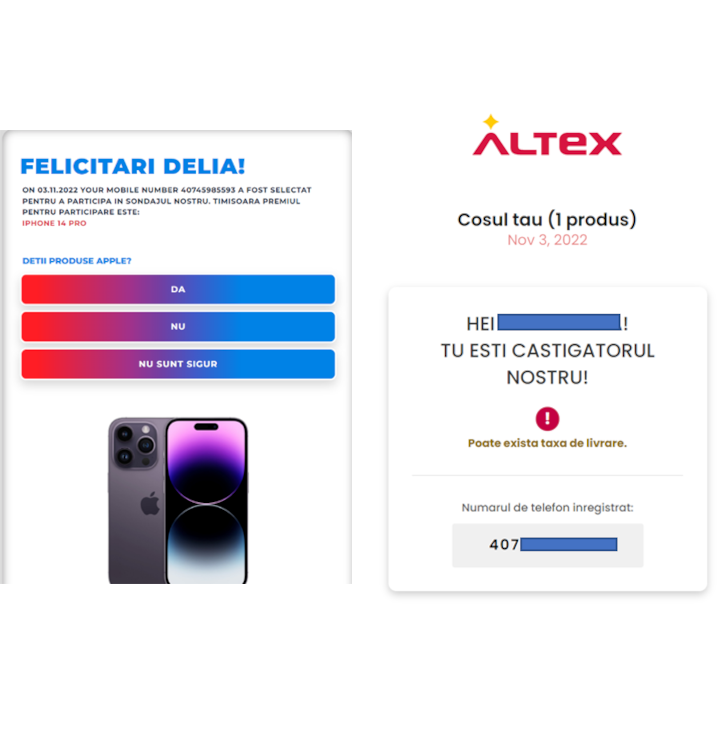

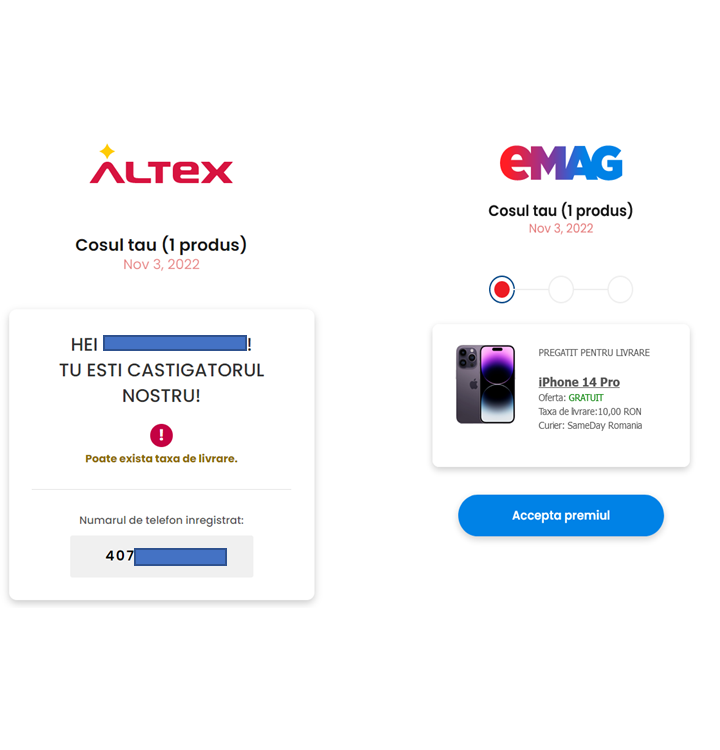

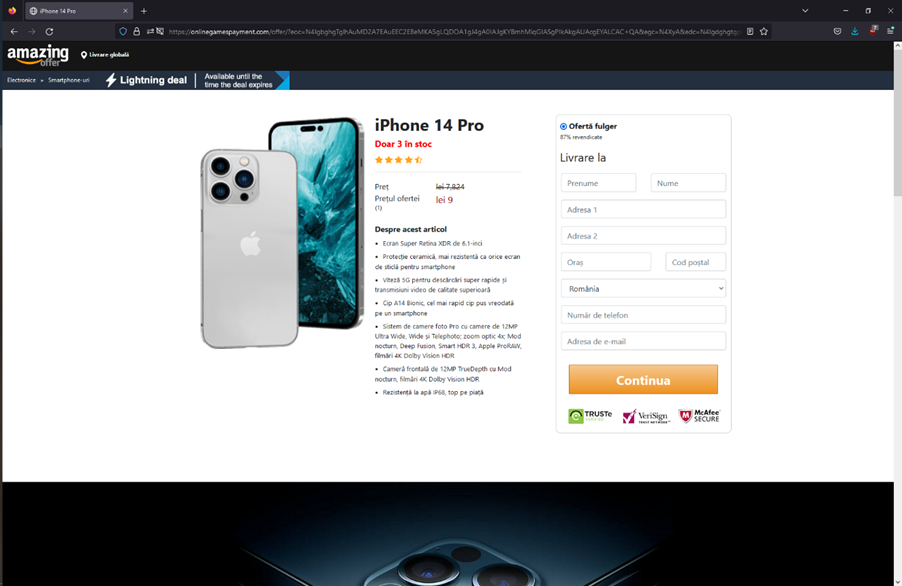

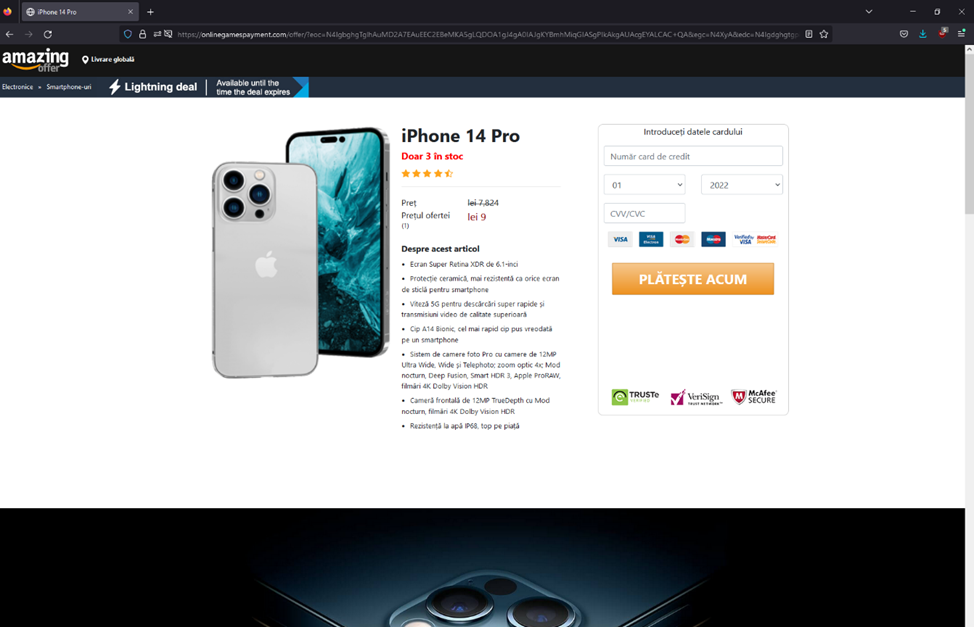

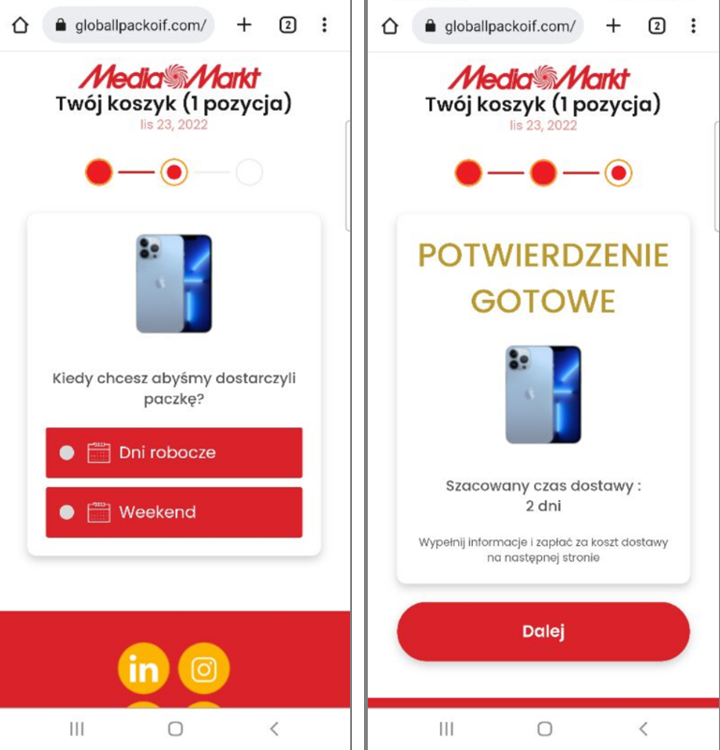

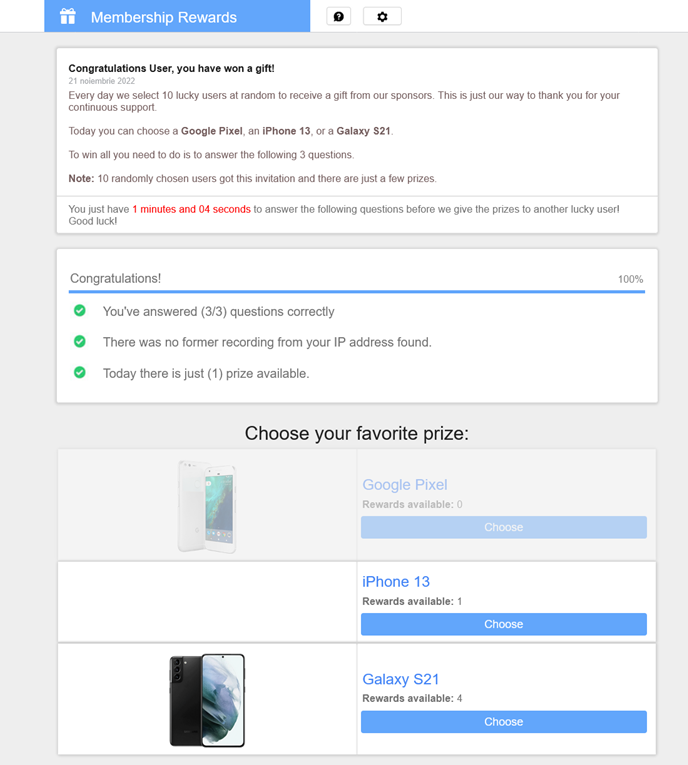

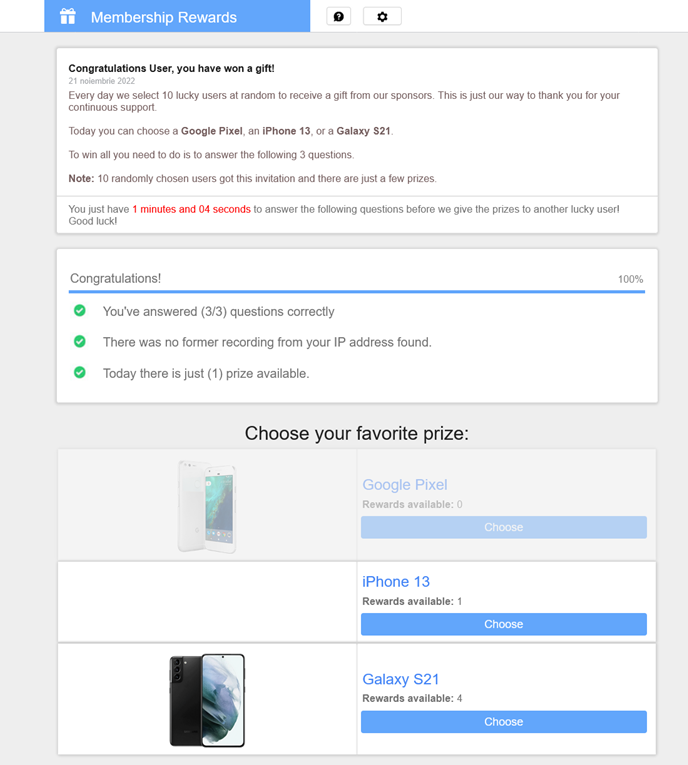

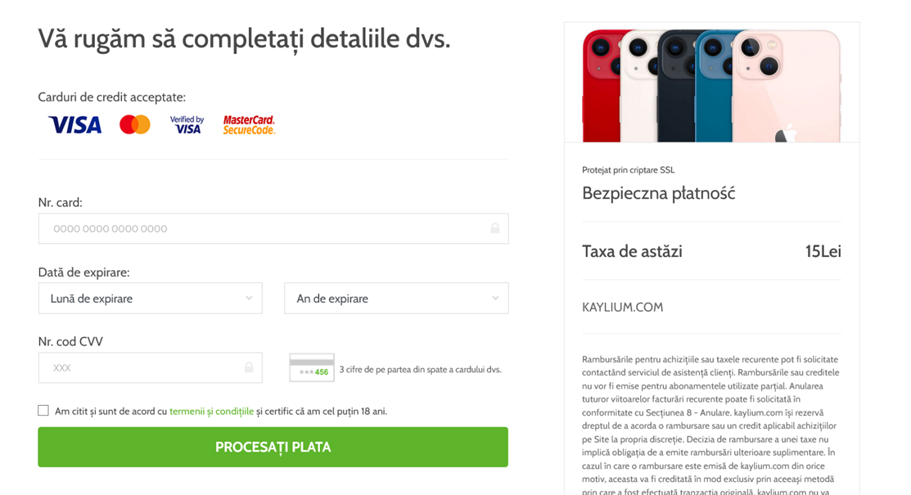

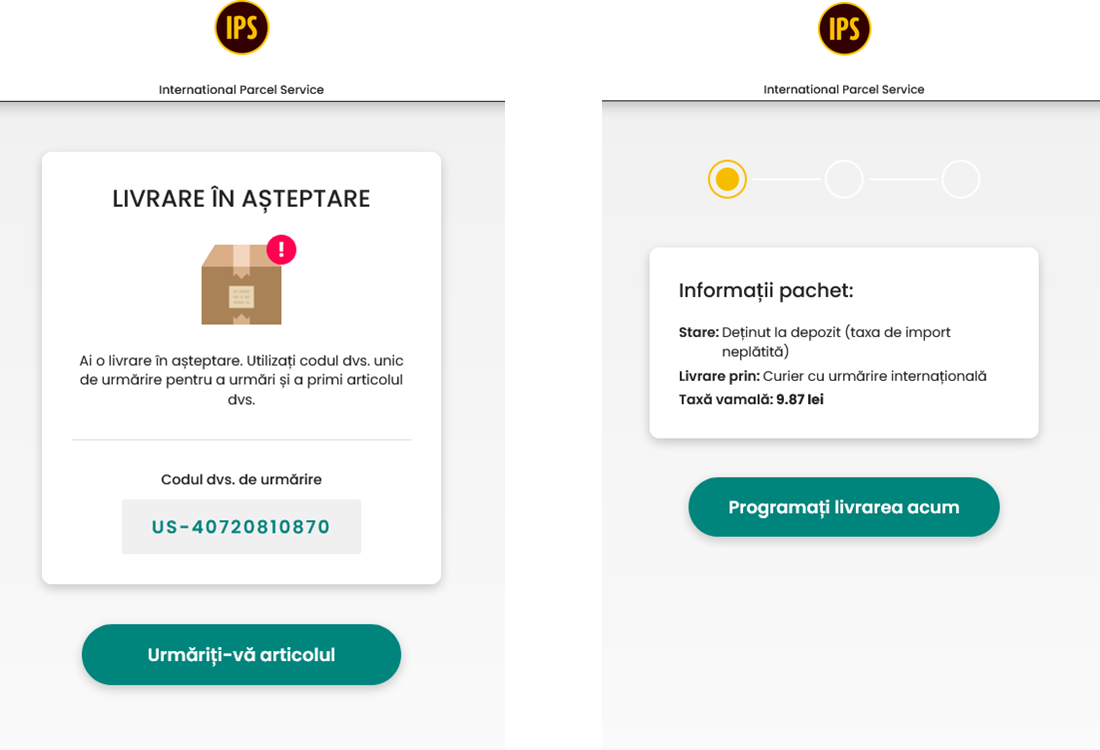

Estafa EMAG/Altex en Rumania

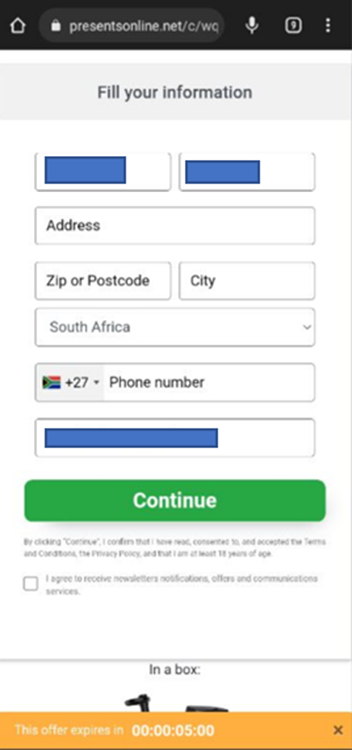

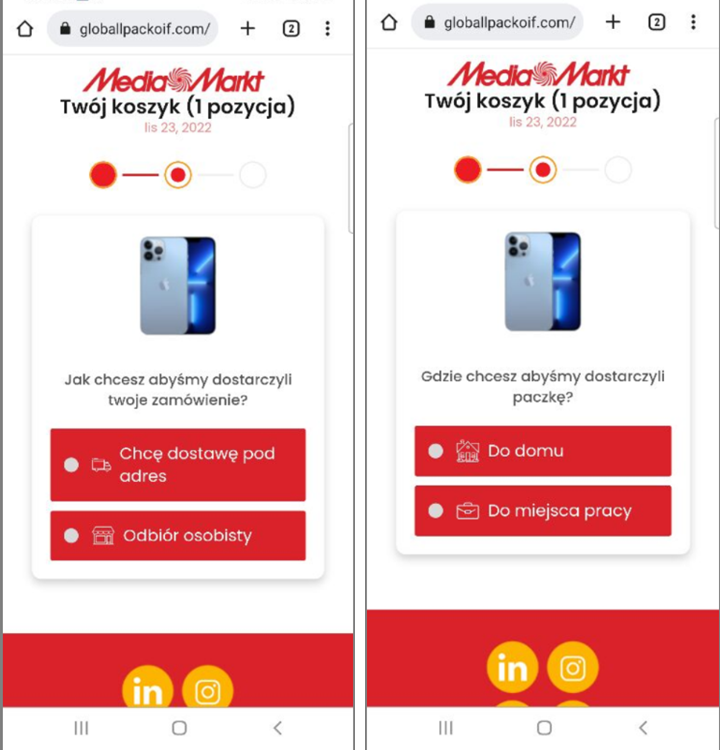

Rumania también es un objetivo activo para el phishing y amenazas similares. Los estafadores usan la imagen de un par de mercados en línea conocidos para engañar a las personas. Los usuarios reciben un mensaje personalizado sobre un premio recibido que deben reclamar, que contiene su nombre y número de teléfono.

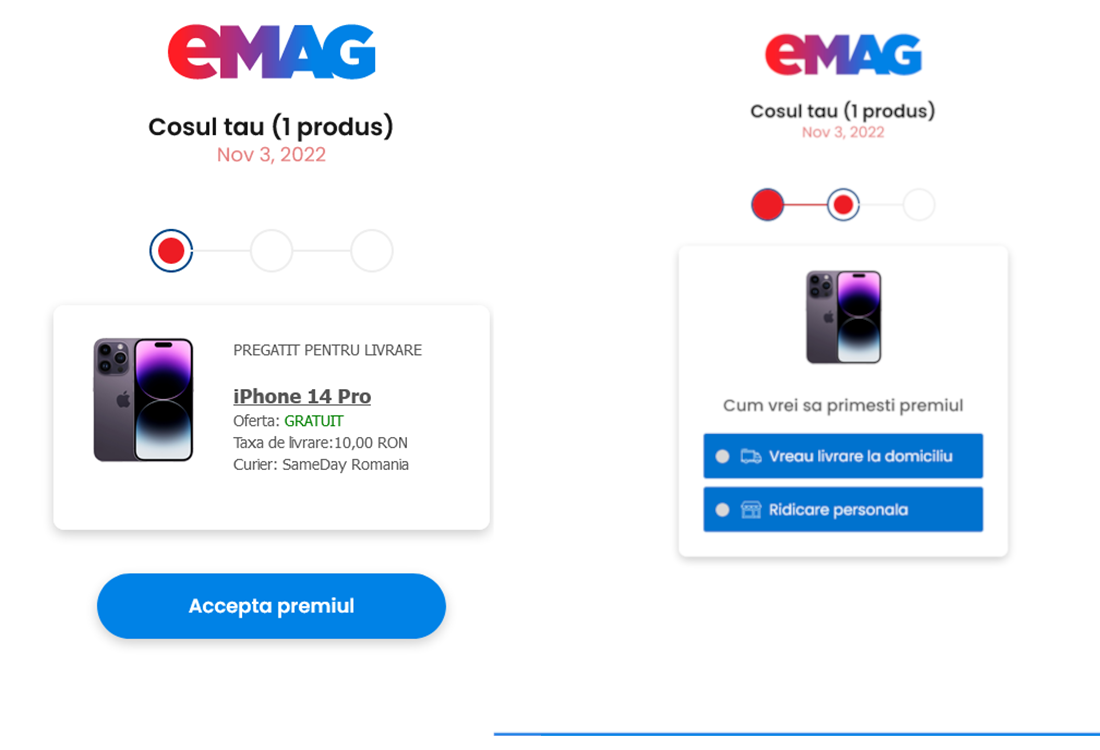

Si el usuario acepta el premio, se le pide que elija la opción de envío:

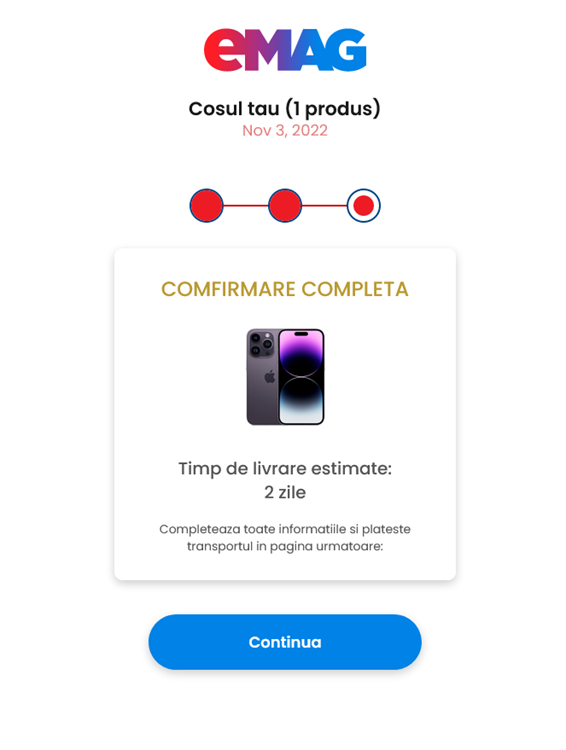

Para completar la transacción, la víctima debe completar la dirección y ofrecer otra información personal.

Finalmente, se solicita al usuario la información de la tarjeta de crédito:

Ejemplos de URL:

• awuyoc[.]com/dFPjeO8

• utojamo[.]com/fOz6LNy

• uluwuy[.]com/olAJaUj

• ixunace[.]com/Gach9ki

• ajayuho[.]com/I2FidS4

• otohaza[.]com/ Y8EDZ0r

• omiyuna[.]com/KGZI5hM

• ucufob[.]com/UnAIgbU

• ulefiv[.]com/AgKk6Xd

• onawan[.]com/QShrJ7j

• eyupono[.]com/uoNBoQa

• awelumi[.]com/upMSPUz

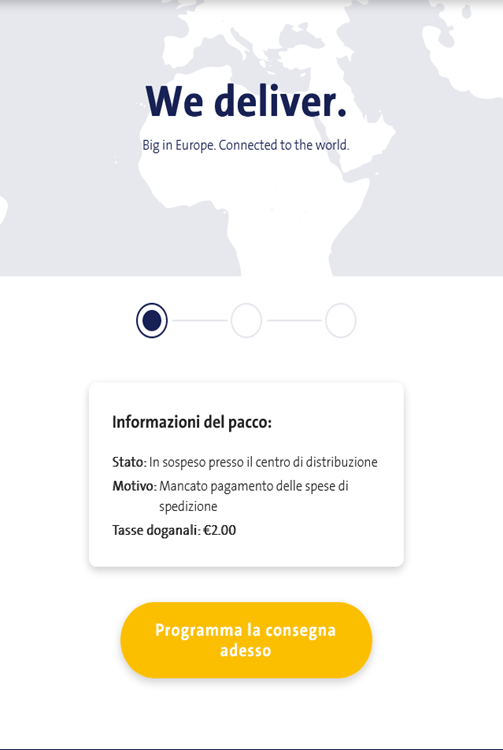

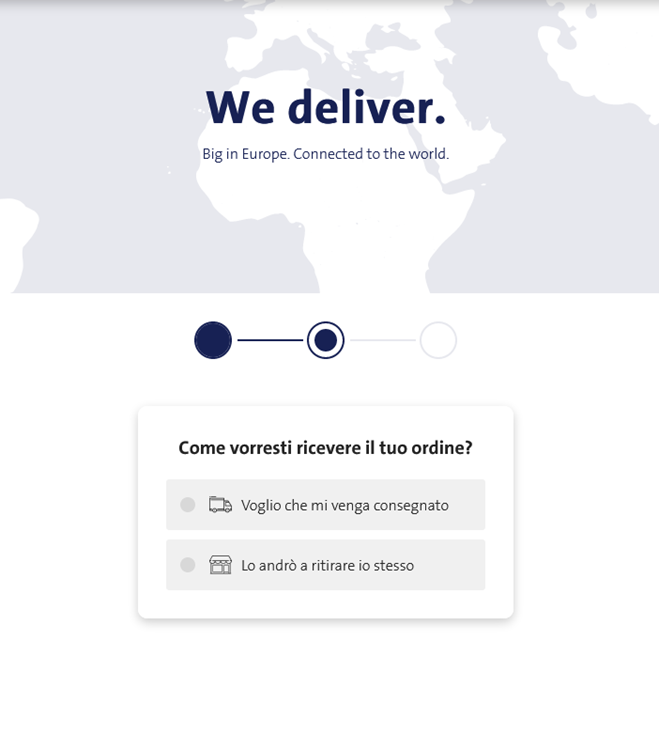

Esquemas de phishing en Italia y otros países

Este fraude parece ser del mismo grupo detrás del ataque Altex/Emag en Rumania.

Sitio web falso de GLS:

Información sobre la entrega de un paquete:

El usuario debe pagar 2 euros de impuestos de envío:

El usuario puede optar por recibir el paquete en su domicilio o pasar a recogerlo:

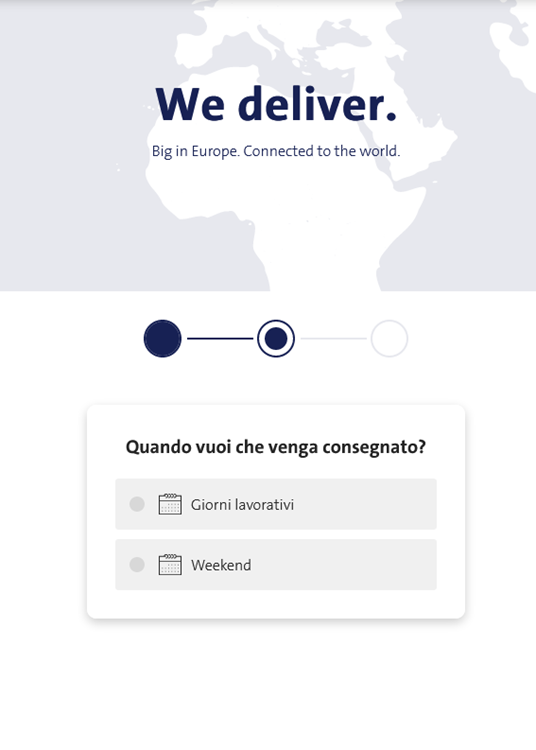

Entrega en fin de semana o en días laborables:

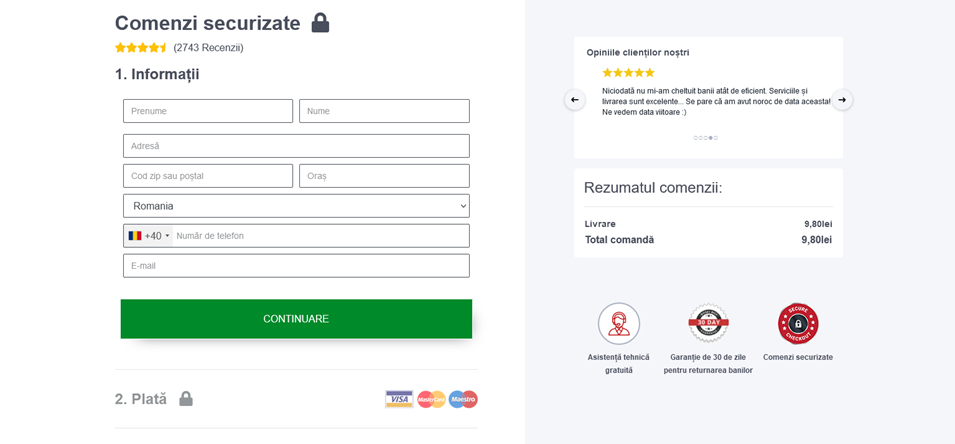

Último paso, dirección e información de pago:

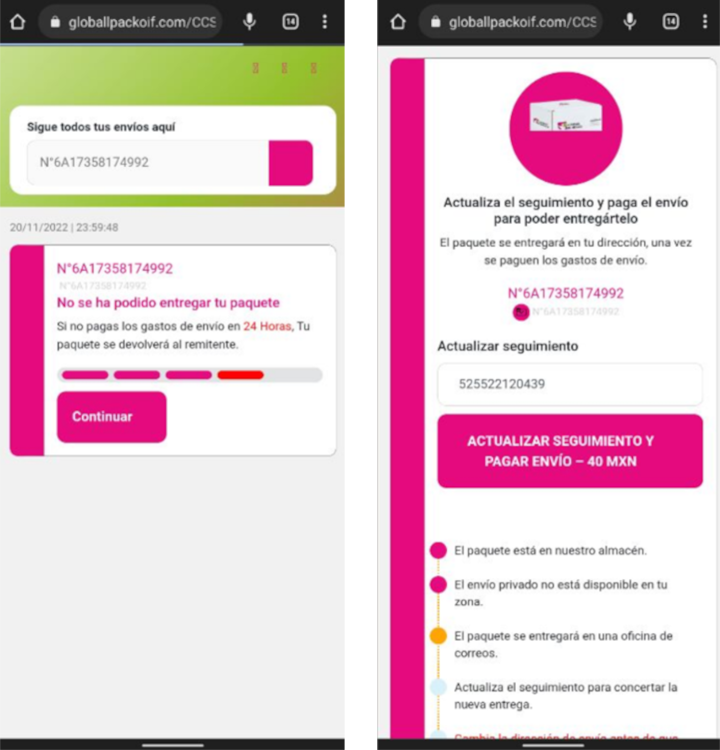

Entrega Falsa México

Ejemplos de URL:

• ebomoc[.]com/QEYFk7e

• atejobi[.]com/XxZu1F7

• ucezok[.]com/6KFbhQJ

• bxvr[.]me/9QdBAn

• ojupele[.]com/lIRF7lk

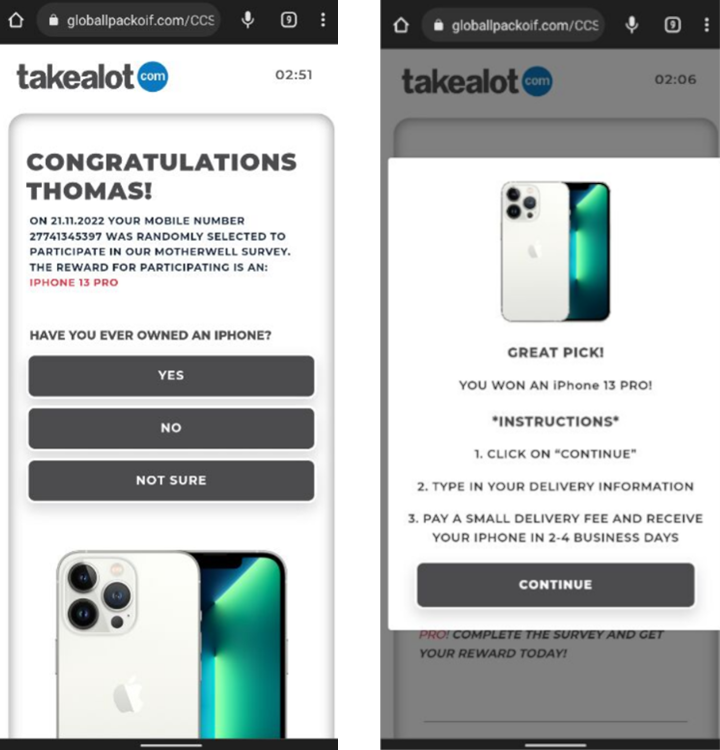

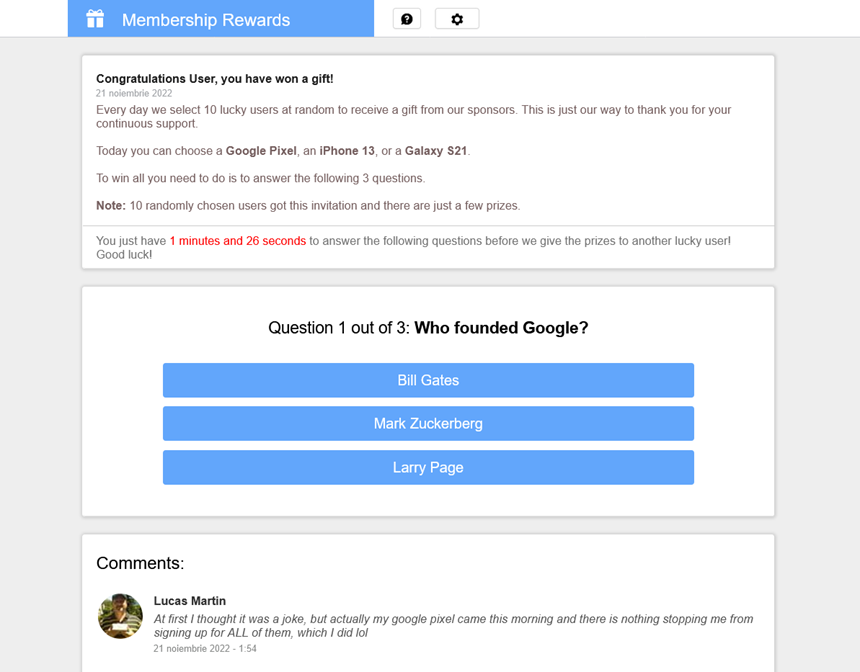

Estafa de premios falsos en Sudáfrica

La promesa de grandes premios es una táctica obvia, pero estos sitios web de phishing solo funcionan con una VPN, de Sudáfrica. Si se accede a los sitios web desde otra región, se redirigen a Google.

Ejemplos de URL:

• usehopi[.]com/Yea2m7S

• ekulaye[.]com/vDWx1FI

• ivifex[.]com/zbKZ08G

• uzokoc[.]com/4r2m21E

• izedup[.]com/CsD1YDg

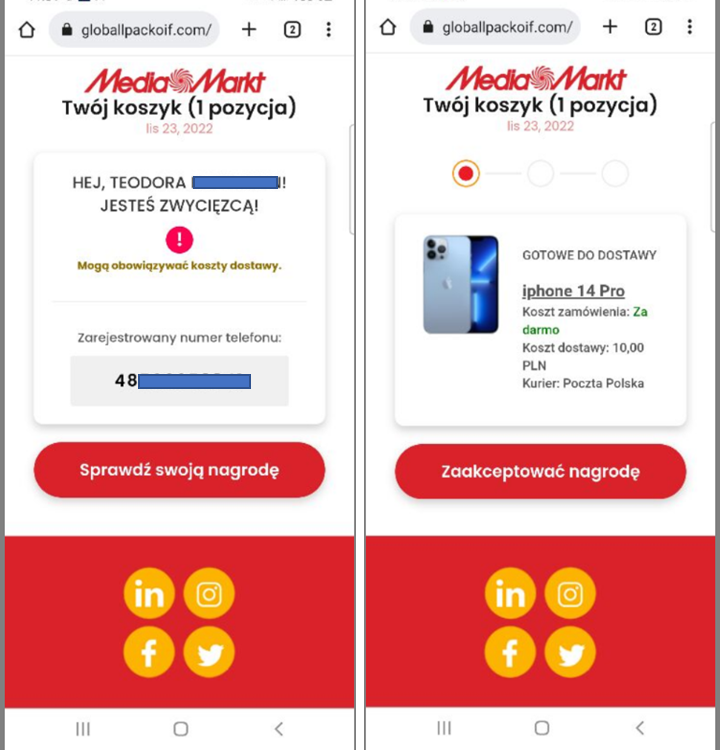

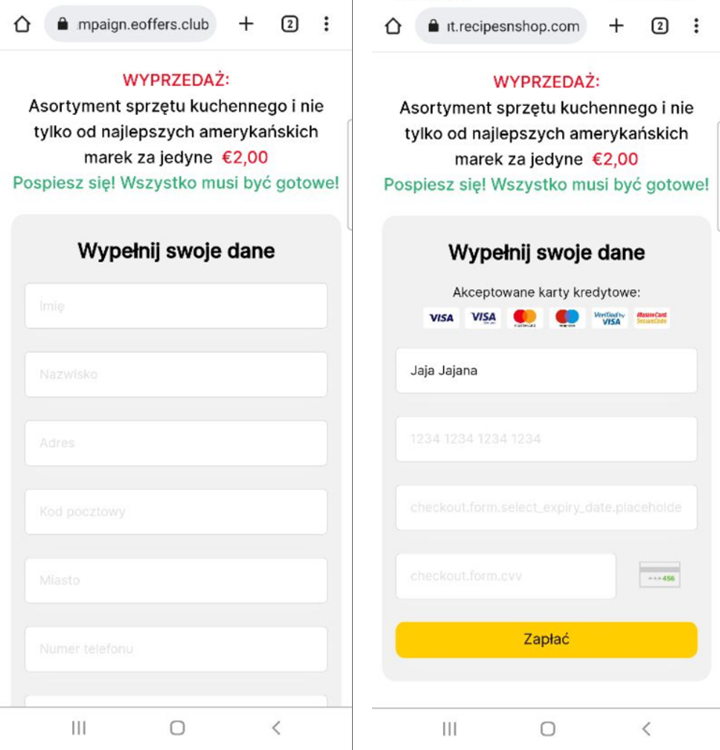

Estafa de premios falsos en Polonia

Una campaña similar tiene lugar en Polonia. Se aplica la misma regla; solo está disponible desde una IP polaca a través de VPN.

Ejemplos de URL:

• hxxps://ikowog[.]com/xQC5uih

• hxxps://oseyid[.]com/FuXBQQM

• hxxps://iwakute[.]com/TaDYiMK

• hxxps://exereni[.]com/ xUxnjh9

• hxxps://epuzec[.]com/vCqQt41

Algunos de los sitios web de phishing funcionan sin VPN.

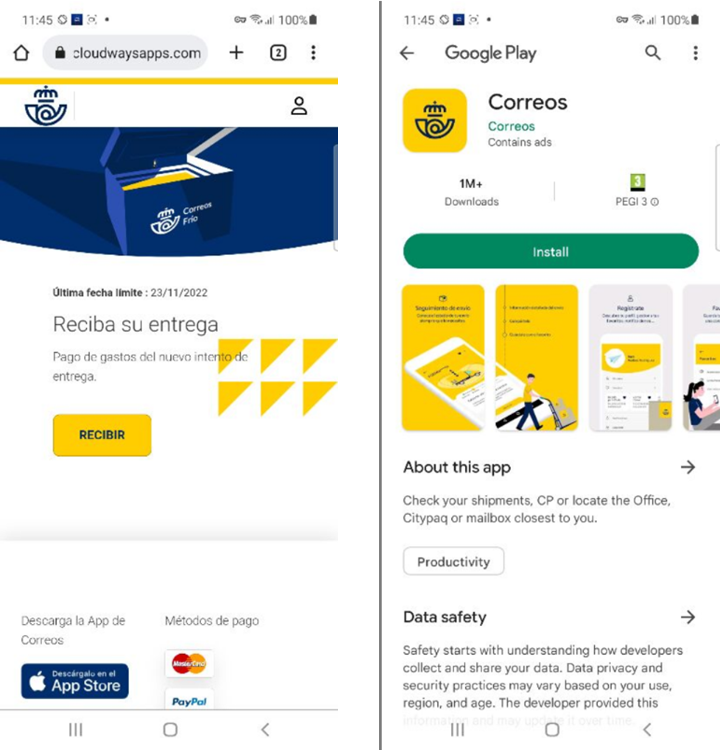

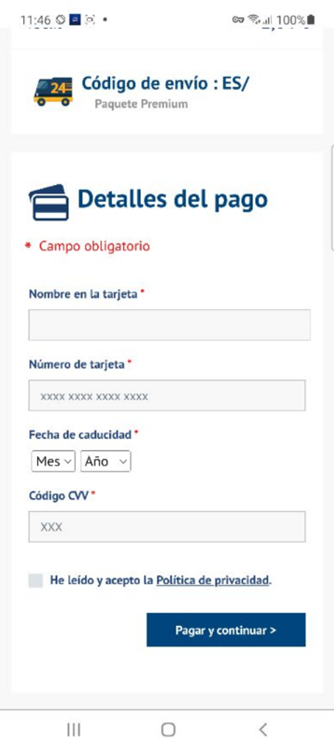

Rastreo de Paquetes Phishing en España

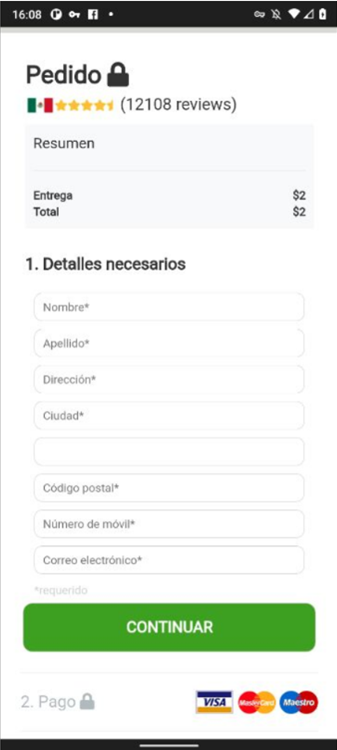

En este esquema de phishing, los delincuentes piden a los usuarios que paguen una tarifa de envío para recibir un paquete y proporcionen la información de su tarjeta de crédito. El sitio web de phishing también ofrece la opción de descargar una aplicación que lo lleva a la tienda oficial de Google Play.

Ejemplos de URL:

• hxxps://s[.]id/eS-C0rreos

• hxxps://itsssl[.]com/I1jba

• paqcorreos[.]es

• hxxps://short[.]gy/BNsRmS

• hxxps: //byrl[.]me/EquipoCorreos3

• hxxps://byrl[.]me/eu-espagos

• hxxps://byrl[.]me/ymmSRF6

• hxxps://correospaqueta.page[.]link/es

• hxxps://3c5[.]com/4h04i

• hxxps://u.to/2KJVHA

• correosenviosl.squarespace[.]com

• hxxps://correos.page[.]link/correos-express

• hxxps:// bitly[.]ws/vfJ4

• hxxps://correos-ch.app[.]enlace/pago

• hxxps://correos-ch.app[.]enlace/e/info

• hxxps://pxlme[.] me/FPQ_FfpA

• hxxps://pxlme[.]me/fndS5fd8

• hxxps://epk[.]is/L_NF0

• hxxps://short[.]gy/Ksrwzl

• hxxps://bit[.]do/Correospago

• hxxps://crrs-cargo651[.]es.swtest.ru/es

• hxxps://byrl[.]me/CorreosFrio2

• hxxps://byrl[. ]me/Correos-PAGO2

• hxxps://byrl[.]me/y6rISkl

• hxxps://3c5[.]com/adhum

• hxxps://v[.]ht/qquTx

• hxxps://s[. ]id/Grupo-Correos

• hxxps://crrs-cargo6473[.]es.swtest.ru/in

• hxxps://correospaquetas.page[.]link/es

• hxxps://coreuc-s-site.thinkific [.]com

• hxxps://correos-verificacion-es[.]com/express

• hxxps://bit[.]ly/3DM1bNE

• hxxps://crrs-cargo-64[.]es.swtest.ru /2

Campañas similares en todo el mundo

Eslovaquia

Ejemplos de URL:

• hxxps://bit[.]do/PostaSlovenska-sk

• hxxps://bit[.]do/Slovensk-post

• tinyurl[.]com/2e4cmv9m

• hxxps://dhwor.page[.] link/pckageready

• hxxps://slovenska-s-site-45a4.thinkific[.]com

• hxxps://slovenska-s-site.thinkific[.]com

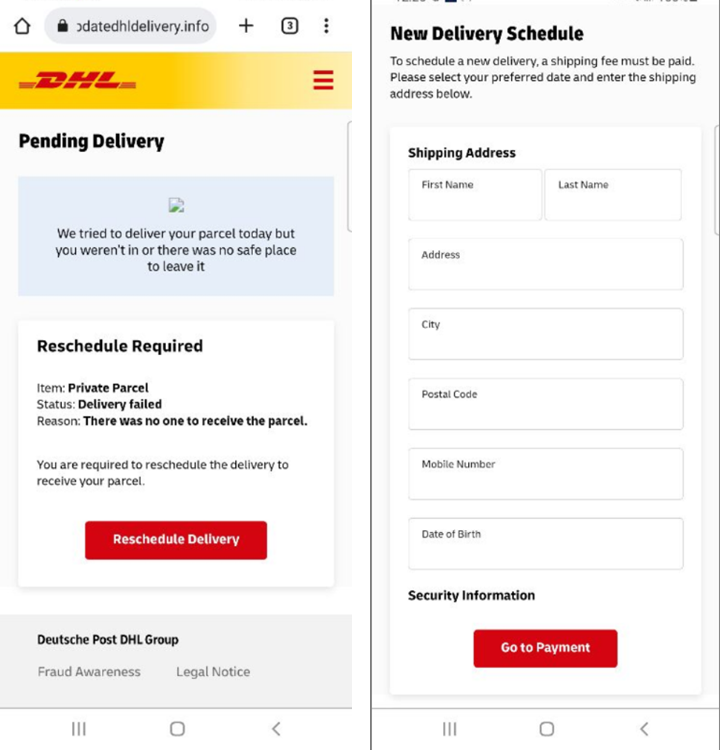

Reino Unido

Ejemplos de URL

• hxxps://parcel-tracking-link[.]com

• hxxps://evri[.]id-40[.]com

• hxxps://myevri-tracking-confirmation[.]com

• hxxps:/ /myevri-entrega-perdida[.]com

Canadá

Ejemplos de URL:

• hxxps://dhltracking[.]ca/Scheduler

• hxxps://trackdhl[.]support/Scheduler

• hxxps://trackdhl[.]online/Scheduler

• hxxps://dhllogistics[.]ltd/ planificador

• hxxps://dhllogistics[.]delivery/scheuler

• hxxps://dhlparcelsexpress[.]com/Schedler

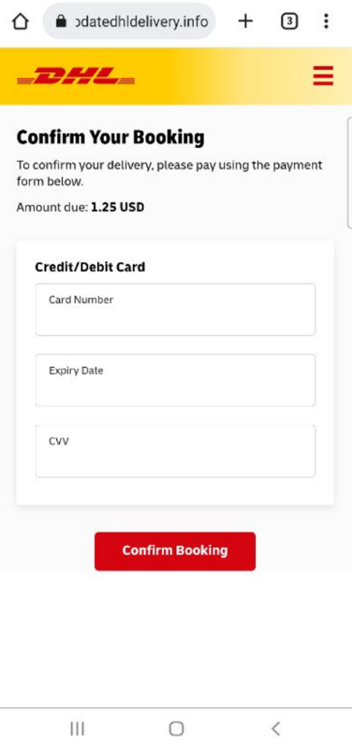

Estafa postal de Rumania

Ejemplos de URL:

• osociv[.]com/qjq9OQu

• aticow[.]com/w3No4uS

• otoxed[.]com/1zW6zzL

• isimuf[.]com/GJC3atD

Paquetes de EE. UU.

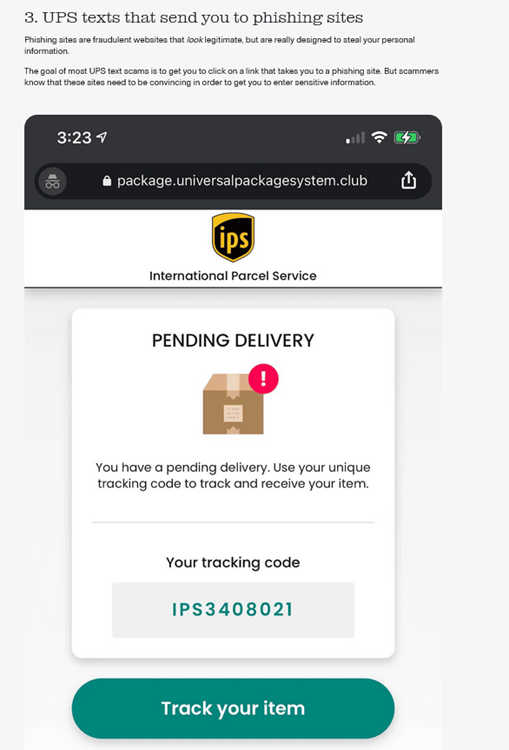

Las estafas de UPS también están muy extendidas en los EE. UU. y son muy similares a las anteriores.

Ejemplos de URL:

• hxxps://www.us-ps[.]app

• uspotint[.]info/mktr

• hxxps://us-psovd[.]top

• bit[.]ly/3zE5AQn

• hxxps:// us-psbdl[.]arriba

• hxxps://hvcga97-sp[.]com

• hxxps://us-psble[.]info

• usparonces[.]info/SR4W

• hxxps://usp-sckvz[.] cc

• hxxps://us-psgoc[.]info

• www.ups-nb9k3[.]us

• exrderbx[.]info/SP3U

• hxxps://us-pstxkn[.]top

• usptrcfes[.]info/ Preguntas frecuentes

• hxxps://rebrand[.]ly/2utgcsg

• hxxps://us-psguv[.]top

• hxxps://us-pslbw[.]top

• hxxps://us-jkusp[.]com

• hxxps://us-psglz[.]arriba

• hxxps://us-psvkw[.]arriba

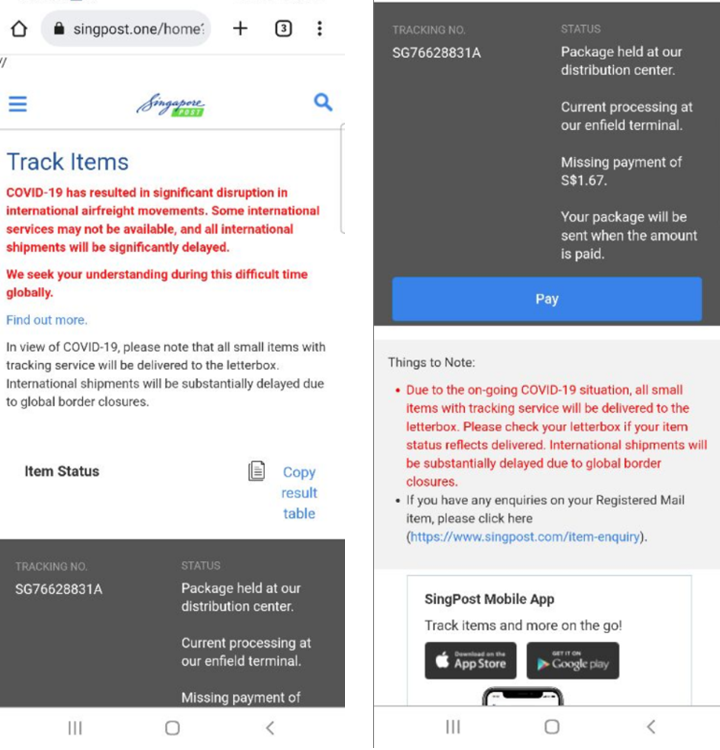

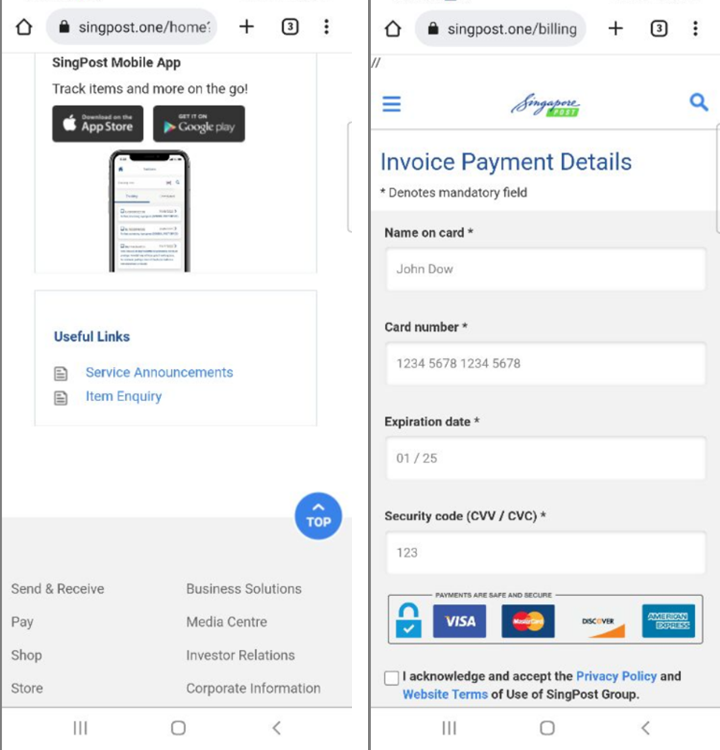

Estafa del Correo de Singapur

El sitio web oficial del servicio postal de Singapur ya ha emitido una advertencia . Las notificaciones por SMS se reemplazan por notificaciones automáticas de la aplicación oficial.

Ejemplos de URL:

• www.singposty[.]com

• hxxps://rb[.]gy/ytsbzs

• hxxps://rb[.]gy/oy5xan

• www.singpostin[.]com

• hxxps://sgpostnl[ .]com

• www.sgapi.adse-elec[.]com

• www.postal.fnbrrd[.]com

• hxxps://singss[.]top

• hxxps://s[.]id/1oxeU

• hxxps: //s[.]id/1oxGc

• www.sgpost[.]gddtd[.]com

• www.singlpost[.]com

• www.sgpostl[.]com

• www.sgpost.magichz[.]com

Encontramos más ejemplos en Australia y Francia

Ejemplos de URL:

• hxxps://id-4554portal[.]com

• hxxps://auspost.reschedule-consigment-online[.]com

• hxxps://auspost[.]consignmentsinfo[.]com

• hxxps:// aus-postredelivery[.]com/2/AUSPOST_2023

• hxxps://courier-ref7638[.]com

• hxxps://courier-ref5674[.]com

• hxxps://auspost.requestconsignments[.]com

ChronoPost Francia

Ejemplos de URL:

• chronopostsupport[.]fr

• hxxps://acheminements-chronopost[.]fr

• chronopost-aide[.]info

• chronopostservice[.]fr

• hxxps://mon-suivi-chronopost[.]com/ cliente

• chronopost-serviceclient[.]com

• chronopost-livraison-fr[.]com

• hxxps://interruption-chrono[.]com

• hxxps://suspension-colis[.]fr

• suivis-chronopost[.] fr

• livraison-acheminer[.]com

• colischronopost[.]com

• hxxps://chronopost[.]express

• chronopost-livraison-suivi[.]com

• hxxps://chronopost.suivi-informations[.]com

• chronopost.suivi-informations[.]com

• hxxps://helper-chronopost[.]com

• hxxps://csuivi-chronopost-colis[.]com

• hxxps://suivi-chronopost-colis-client[.]com

• bit[.]ly/3DJusIQ

• hxxps://chronopost-suividecommande[.]fr